802.1X KAVRAMLARI ve YAPILANDIRMA

802.1X KAVRAMLARI ve YAPILANDIRMA

IEEE 802.1x standardı, bir anahtar bağlantı noktasına erişmeye çalışan cihazların, kimliğini doğrulamak için bir yöntem sağlamak üzere geliştirilmiştir. Çoğu kuruluşta, bir anahtar bağlantı noktasına erişim, iç ağa erişim ve bununla birlikte yüksek düzeyde güvenlik gerektiren birden çok kaynağa doğrudan bağlantı sağlar. 802.1x standardı, bu durumlarda güvenliği sağlamak için kullanılabilecek teknolojilerden biridir. Standart, bir kimlik doğrulama dizisi gerçekleştirildikten sonra trafiğin bir anahtar bağlantı noktası üzerinden gönderilmesine ve alınmasına izin veren bir yöntem sağlar. Kimlik doğrulama bilgileri, merkezi bir kimlik doğrulama sunucusu tarafından işlenir. Bu işlem başarılı olduktan sonra, bağlantı noktası trafiğe normal şekilde izin verecektir. Bu makale, standart içinde tanımlanan farklı rollere, sürecin nasıl çalıştığına ilişkin genel bir incelemeye ve bir Cisco cihazında temel yapılandırmanın nasıl gerçekleştirildiğine ilişkin bir incelemeye bir göz atmaktadır.

KAVRAMLAR

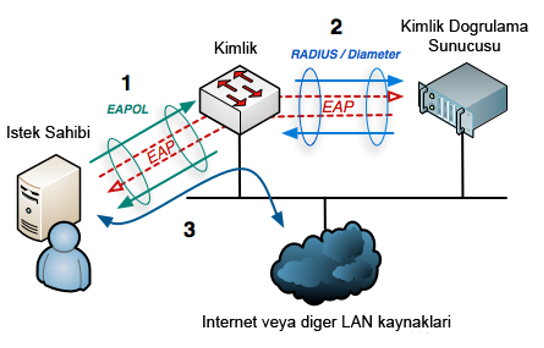

Şekil-1’de de görüldüğü üzere 802.1x standardında tanımlanmış bazı temel roller vardır:

İstek Sahibi (Supplicant): Ağa erişim isteyen uç cihaz.

Kimlik Doğrulama Sunucusu (Authentication Server): İstek sahibinin gerçek kimlik doğrulamasını gerçekleştirmek için kullanılan cihazdır. Kimlik doğrulama sunucusu, istekte bulunanın kimlik bilgilerini doğrular ve kimlik doğrulayıcıya, kimlik doğrulama başarılı olduğunda anahtar bağlantı noktasını açmasını bildirir.

Kimlik Doğrulayıcı (Authenticator): İstek sahibinin bağlandığı anahtar bağlantı noktasını doğrudan kontrol eden cihazdır. Kimlik doğrulayıcı, istek sahibi ile kimlik doğrulama sunucu arasında bir aracı görevi görür. İstek Sahibi’nin kimlik doğrulama isteklerini Kimlik Doğrulama Sunucusuna iletir. Kimlik doğrulama başarılı olduğunda, İstek Sahibinin ağa erişimine izin verir.

Şekil-1

NASIL ÇALIŞIR?

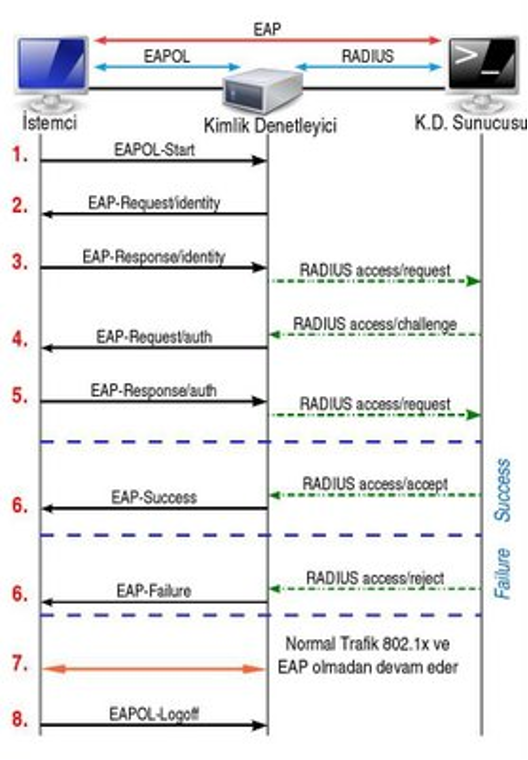

– İstek Sahibi ve Kimlik Doğrulama Sunucusu arasında bulunan Kimlik Doğrulayıcı cihaz, İstek Sahibine EAP-Request/Identity paketi göndererek kendisini tanıtmasını ister.

– İstek Sahibi, kimliğini tanıtan EAP-Response/Identity paketi ile cevap verir. Ve bu paket enkapsüle edilerek Kimlik Doğrulama Sunucusuna gönderilir.

– Kimlik Doğrulama Sunucusu, Kimlik Doğrulayıcı cihaza bir davetiye atar. Kimlik Doğrulayıcı cihaz bu paketi EAPOL ile kapsüle edip İstek Sahibine gönderir. İstek Sahibi bu davetiyeye Kimlik Doğrulayıcı cihaz üzerinden cevap verir.

– İstek Sahibi gerekli kullanıcı tanımına ve haklarına sahipse, Kimlik Doğrulama Sunucusunun Kimlik Doğrulayıcı cihaza gönderdiği doğrulayıcı paketlerle erişim sağlanır.

Şekil-2

802.1x protokolü ile üç amaç için kimlik denetimi yapılır. Bunlar;

– Authentication (Kimlik Doğrulama): İstek sahibine, sisteme, programa veya ağa erişim hakkının verilmesidir.

– Authorization (Yetkilendirme): Sunucu, anahtar veya yönlendirici kullanımlarında, cihaz ya da kullanıcının kimliğinin onaylanmasıdır.

– Accounting (Hesap Yönetimi): Herhangi bir kullanıcının ne yaptığı, kullanıcı hareketlerinin izlenebilmesi amacıyla yapılan işlemdir.

802.1x sağlayıcısı olarak yapılandırılan her anahtar bağlantı noktası, Şekil-3’de gösterildiği gibi yetkisiz (unauthorized) veya yetkili (authorized) olmak üzere iki durumdan birinde olabilir.

Şekil-3

Yetkisiz bir anahtar bağlantı noktası yalnızca üç tür trafiğe izin verir;

- EAPOL (Kimlik doğrulama için kullanılır)

- CDP

- STP

Kimlik doğrulama başarıyla gerçekleştirildikten sonra tüm trafiğe izin verilir. İstek Sahibi ile Kimlik Doğrulama Sunucu arasındaki kimlik doğrulama trafiği EAP (Extensible Authentication Protocol) aracılığıyla gerçekleşir. EAP kimlik doğrulama yöntemi değildir, bir iletim protokolüdür. EAP ile kimlik doğrulama sırasında oluşan trafiğin şifreli bir şekilde iletimi sağlanır. EAP paketi, Kimlik Doğrulayıcıya EAPOL paketi içinde kapsüllenerek iletilir. Kimlik Doğrulayıcı ile Kimlik Doğrulama Sunucusu arasında ise RADIUS paketi ile tekrar kapsüllenerek paket iletimi gerçekleştirilir. Kimlik doğrulaması için kullanılabilecek birçok EAP yöntemi vardır. Bu yöntemler, şifrelemenin nasıl yapılacağını belirler. Bunlardan bazıları şunlardır;

- EAP-MD5: Hash yöntemi ile minimal güvenlik sağlayan yöntemdir. Kimlik denetimi karşılıklı yapılmaz. Karşılıklı anahtar değişimi sağlanmadığı için dictionary ataklarına karşı savunmasızdır.

- LEAP (LIGHTWEIGHT EXTENSIBLE AUTHENTICATION PROTOCOL): Bir kullanıcıyı doğrulamak için karşılıklı kimlik doğrulama sağlayan Cisco’ya özel bir protokoldür. LEAP yöntemi kullanıcı adı/şifre kontrolü ve WPA anahtar değişimi kullanır. Cisco firması, bu yöntemin çok güçlü bir güvenliği olmamasından dolayı ya çok karmaşık şifrelerin kullanılmasını ya da EAP-FAST, PEAP veya EAP-TLS gibi yöntemlerin kullanılmasını önermektedir.

- EAP-TLS: Çift yönlü doğrulama sağlar. Hem sunucu hem de kullanıcı tarafında dijital sertifikanın bulunması gerekir.

- EAP-TTLS: Kimlik Doğrulama Sunucusu ile İstek Sahibi arasında bir TLS tüneli kullanır ve PEAP gibi farklı EAP yöntemlerini kapsüllemek için birincisi içinde kapsüllenen ikinci bir tünele sahiptir. EAP-TLS’den farklı olarak EAP-TTLS, hem İstek Sahibinin hem de Kimlik Doğrulama Sunucusunun kimliğinin doğrulanmasını gerektirmez.

- EAP-FAST: Cisco tarafından geliştirilmiştir. Güçlü parolalar kullanan ve dijital sertifikalara dayanmayan bir yöntem arayan kuruluşlar için geliştirilmiştir.

-

YAPILANDIRMA

Cisco cihazlarında, aralarında seçim yapabileceğiniz üç farklı IEEE 802.1x anahtar bağlantı noktası durumu vardır. Bunlar aşağıdaki gibidir;

Auto: Bu durumda, bağlantı noktası yetkisiz (unauthorized) bir durumda başlayacak ve yalnızca EAPOL, CDP ve STP trafiğine izin verilecektir. Kimlik doğrulaması gerçekleştirildikten sonra diğer tüm trafiğe izin verilecektir.

- Forced-Authorized: Bu durumda, tüm trafiğe izin verildiğinden dolayı IEEE 802.1x esasen devre dışı bırakılır. Bu, varsayılan bağlantı noktası durumudur.

- Forced-Unauthorized: Bu durumda, bağlantı noktası kimlik doğrulama istekleri de dahil olmak üzere tüm trafiği yok sayar.

Yukarıda bahsedilen durumlardan da anlaşılacağı gibi IEEE 802.1x standartında bağlantı noktası durumunu auto olarak yapılandırmalıyız.

IEEE 802.1x’in yapılandırılabileceği bir dizi farklı yol bulunmaktadır. Bu makale, Cisco cihazlarda temel bir yapılandırma için gerekli olan komutları göstermektedir.

| 1 | Privileged moda giriş yapın. | switch>enable |

| 2 | Global Configuration moduna giriş yapın. | switch#configure terminal |

| 3 | IEEE 802.1x’i global olarak etkinleştirin. | switch(config)#dot1x system-auth-control |

| 4 | AAA’yı etkinleştirin. | switch(config)#aaa new-model |

| 5 | IEEE 802.1x AAA kimlik doğrulamasını etkinleştirin. | switch(config)#aaa authentication dot1x default group radius |

| 6 | Arayüz yapılandırma moduna girin. | switch(config)#interface interface x |

| 7 | Erişim için switchport modunu yapılandırın. | switch(config-if)#switchport mode access |

| 8 | Bağlantı noktasını IEEE 802.1x kimlik doğrulayıcısı olarak çalışacak şekilde yapılandırın. | switch(config-if)#dot1x pae authenticator |

| 9 | Switchport IEEE 802.1x durumunu yapılandırın. | switch(config-if)#authentication port-control [auto | force-authorized | force-unauthorized] |